Rother Wissen & Praxis Lawinen Verstehen - Vermeid...

30,80 €

Sportgigant

ab 3,99 € Versandkosten

Deckenleuchte WISS (DH 60x10,50 cm)

129,00 €

moebel-shop.de

ab 6,90 € Versandkosten

Raus in die Wildnis - Praktisches Wissen für das L...

28,00 €

GRUBE.DE

ab 5,95 € Versandkosten

Das Waldbuch - Alles, was man wissen muss, in 50 G...

24,00 €

GRUBE.DE

ab 5,95 € Versandkosten

Globo 41744-24 LED-Deckenleuchte Wiss 1x24W | 1350...

86,99 €

dekolamp.de

Versandkostenfrei

Willi will's wissen - Wohin mit all dem Müll? Wie...

15,62 €

buyzoxs.de

ab 4,95 € Versandkosten

![Willi wills wissen: Notruf - Retter im Einsatz [Nintendo DS] (Neu differenzbesteuert)](https://cdn.billiger.com/dynimg/I0Sw2ahoryPof0p75-xL_QJSxgfao7i4qhE8nUhH7Pc88MgR1b3VHcWvS03VxtgwMLFEdYF1sqKmQoS5pssLn9Gvn31oaNIX2VXKnvLIfHA/276948218699_main.jpg)

Willi wills wissen: Notruf - Retter im Einsatz [Ni...

26,88 €

buyzoxs.de

ab 4,95 € Versandkosten

Groh Verlag - Wer hätte das gedacht?! Das Unnützes...

8,99 €

tausendkind

ab 4,95 € Versandkosten

Android-Wissen für Technik-Einsteiger und Programm...

29,95 €

FRANZIS.DE

Versandkostenfrei

Alles, was Drohnen-Piloten wissen müssen

29,95 €

FRANZIS.DE

Versandkostenfrei

SCHERE WEZ-SNIP - Schere, universal, 215 mm

10,99 €

reichelt.de

ab 5,95 € Versandkosten

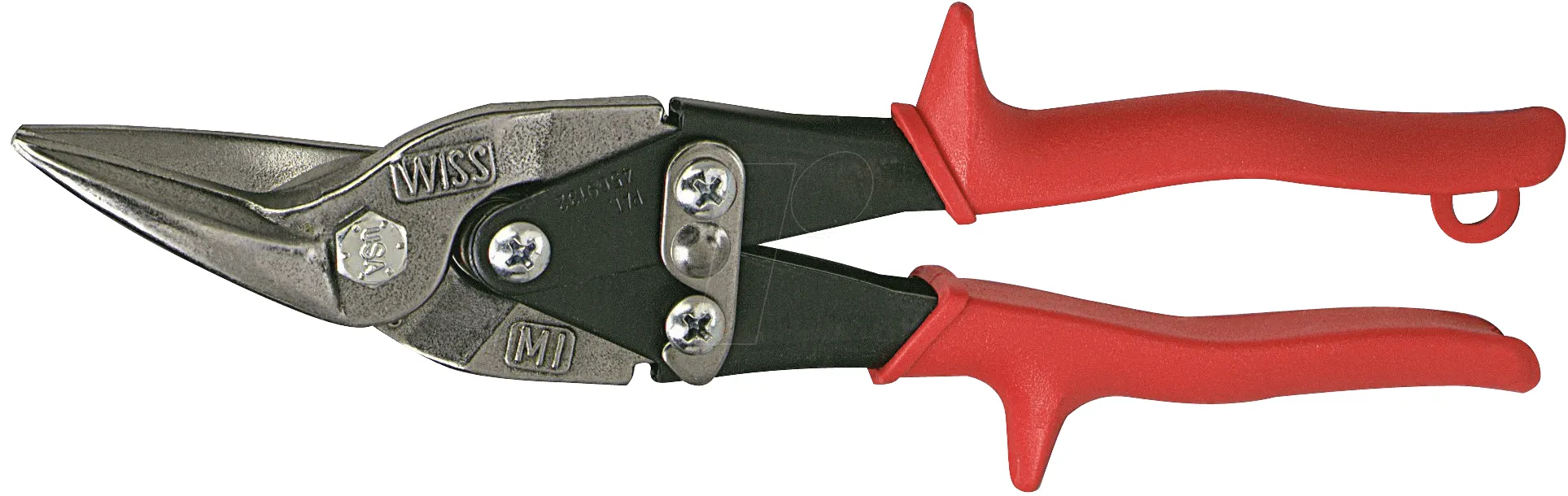

WISS M1R - Blechschere, linksschneidend, 248 mm

24,99 €

reichelt.de

ab 5,95 € Versandkosten

111 Dinge über Katzen, die man wissen muss

18,00 €

DocMorris Apotheke

ab 3,50 € Versandkosten

299 schlaue Dinge über Sport, die jedes Kind wisse...

19,80 €

DocMorris Apotheke

Versandkostenfrei

Pixi Wissen

18,46 €

Boomstore

ab 6,96 € Versandkosten

E-Health Monitor 2023/24, Fachbücher von Laura Ric...

49,95 €

Galaxus.de

Versandkostenfrei

E-Health Monitor 2022, Fachbücher von Laura Richte...

49,95 €

Galaxus.de

Versandkostenfrei

Rieger:Reigen Reloaded, Sachbücher von Angela Lehn...

22,90 €

Galaxus.de

ab 3,00 € Versandkosten

LED-DECKENLEUCHTE WISS D: 60 CM SCHWARZ Deckenlamp...

156,00 €

mömax

Versandkostenfrei

Erstes Wissen Ritter

29,99 €

netto-online.de

ab 5,95 € Versandkosten